El impacto del ciberataque registrado ayer asusta a muchos. ¿Cómo es posible que una compañía como Telefónica, por ejemplo, pueda ser vulnerable ante este tipo de situaciones? Como sucede casi siempre, todo es cuestión de una sucesión de casualidades –o errores, eso según con quién se hable- concatenados.

Para empezar, la amenaza estaba detectada. Wannacry, que es el tipo de ransomware utilizado para este ataque, había sido identificado por Microsoft hace meses e incluso se había distribuido un parche para solucionar la vulnerabilidad. Sin embargo, el parche no se había instalado en algunos equipos. Chema Alonso, Chief Data Officer de Telefónica lo explicaba en su blog Un informático en el lado del mal: “En algunos segmentos internos de algunas redes, el software que corre en esos equipos necesita ser probado con anterioridad y el proceso de verificación y prueba de los parches no es tan rápido en los segmentos internos como en los externos porque el volumen de software interno suele ser mucho mayor y de mayor sensibilidad para la continuidad del negocio”.

No se puede arriesgar la continuidad de negocio de un sistema que da servicio a los clientes por un problema con un parche

El propio Alonso justifica también los motivos de que ese proceso de verificación sea más prolijo. “Muchos pueden pensar que el problema es que se es lento haciendo la verificación de que un parche no rompe nada, o que no se debería hacer porque los parches ya vienen probados, pero la realidad es que […] no se puede arriesgar la continuidad de negocio de un sistema que da servicio a los clientes por un problema con un parche […]. Y no es porque el parche esté mal, sino porque puede afectar al funcionamiento de cualquier módulo del sistema completo”.

El factor humano

Por tanto, la primera pieza de este rompecabezas es la falta de actualización de algunos equipos. Pero eso no es suficiente. En este caso, por ejemplo, era imprescindible que un ser humano abriese un correo electrónico. Y ahí chocamos con la falta de concienciación en materia de ciberseguridad de algunos empleados.

El riesgo generado por los profesionales de una empresa es tan importante, que el propio INCIBE [Instituto Nacional de Ciberseguridad] advierte de la necesidad de mantenerlos informados y concienciados. De hecho, hace solo cuatro días –es decir, tres antes del ataque- había publicado en su blog un artículo titulado El eslabón más importante de la ciberseguridad: tus empleados, en el que señala que “los riesgos para la seguridad de la información de las empresas no son solo cuestiones técnicas sino que dependen, en buena medida, del factor humano. Día a día, aumentan los ataques dirigidos a los empleados en las empresas. Para ello los delincuentes «investigan» a las personas, incluso a los jefes, en Internet y en las redes sociales para aumentar la sutileza y precisión de los ataques”.

Es esencial concienciar y formar a nuestros empleados, para que hagan un uso seguro de la tecnología

El INCIBE ponía el acento en la incapacidad de la tecnología para evitar los ciberataques por sí misma: “Por muchas medidas técnicas que implantemos en ciberseguridad es esencial concienciar y formar a nuestros empleados, para que hagan un uso seguro de la tecnología”.

En defensa de los seres humanos, hay que hacer hincapié en la sofisticación cada vez mayor de las técnicas utilizadas por los ciberdelincuentes. Es difícil sospechar que tras una notificación de Correos en apariencia normal se esconde algún tipo de malware.

Reducir el riesgo

La reducción del riesgo, por tanto, debe venir por dos vías: la actualización de los sistemas y equipos en el menor plazo posible y la actuación responsable e informada de las personas. Aun así, todos los expertos coinciden en que es imposible eliminarlo al cien por ciento. Miguel Cobián, Director de Tecteco Security Systems explica que “podemos dar respuesta a los riesgos actuales y tratar de anticipar los futuros, pero siempre queda abierta una posibilidad para que un cibercriminal descubra una forma nueva de vulnerar los sistemas”.

La compañía dirige Cobián es una startup española que actualmente está desarrollando un modelo de ciberseguridad que, según sus palabras, podría haber sido la solución, incluso si no hubiese existido el parche de Microsoft. “Por un lado, si ha entrado por una VPN de casa de algún empleado, nuestro Home Security Device rotundamente sí, hubiera evitado este ataque. Por otro lado, con nuestro switch empresarial no habríamos evitado la primera infección, pero sí todas las demás. Es decir, solo un pc habría sido infectado”.

Cuando le pedimos que nos explique cómo funciona su sistema, Cobián apela a la necesidad de mantener la confidencialidad sobre un producto que está en desarrollo, aunque protegido por cinco patentes. “Hemos conseguido bajar la autenticación a la Capa 2, lo que previene todos los spoofings y ataques, incluso procedentes de equipos y usuarios de la misma red”.

Ganan los buenos

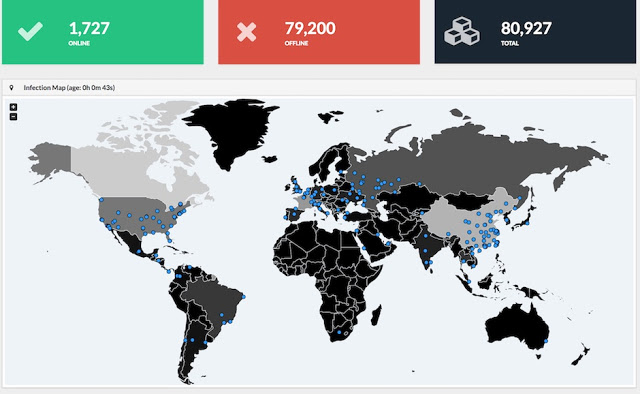

La buena noticia es que, en última instancia, siempre ganan “los buenos”. La solución al ataque de ayer fue relativamente rápida y el coste, ridículo. Un investigador en materia de ciberseguridad que tuitea bajo el nickname de @malwaretechblog, descubrió el interruptor para apagarlo.

El creador del malware había incluido una opción para poder detener su expansión, en caso de que le interesase. Se trataba de una llamada a un dominio cuyo nombre era una sucesión de números y letras sin sentido. Si esa consulta devolvía que el dominio estaba disponible, Wannacry dejaba de extenderse. “Vi que no estaba registrado y pensé: creo que lo compraré”. Por menos de diez euros [10,69 dólares] detuvo al virus, que ya había realizado más de 45.000 ataques en 74 países. Aunque, eso sí, había recaudado “solo” un total de unos seis mil dólares procedentes de ocho usuarios que habían accedido a pagar el rescate: una bitcoin. Por cierto, INCIBE no recomienda acceder a este tipo de chantajes, porque el pago fomenta el cibercrimen.